تنظیم VLAN و NAT در روتر سیسکو ؛ آموزش گامبهگام و تصویری

تنظیم VLAN و NAT در روتر سیسکو ، در دنیای امروز که شبکههای کامپیوتری به عنوان قلب تپندهی هر سازمان و کسبوکار شناخته میشوند، راهاندازی و پیکربندی صحیح زیرساختهای شبکه از اهمیت بسیار بالایی برخوردار است. یکی از گامهای کلیدی در این مسیر، بهرهگیری از تنظیمات پیشرفتهای همچون VLAN و NAT در روترهای سیسکو است. این قابلیتها نهتنها موجب بهبود امنیت، تفکیک منطقی بخشهای مختلف شبکه و افزایش بهرهوری میشوند، بلکه زیرساختی منسجم و قابل مدیریت را برای مدیران شبکه فراهم میکنند.

در صورتی که در حال طراحی یا بازطراحی ساختار شبکه سازمان خود هستید و یا قصد بهینهسازی مسیرهای ارتباطی درونسازمانی را دارید، آشنایی و تسلط بر نحوهی پیادهسازی VLAN و NAT در روترهای سیسکو برای شما الزامی خواهد بود. بهعلاوه، در فرآیند راهاندازی چنین شبکههایی، فروش تجهیزات پسیو شبکه نظیر کابلهای شبکه، پچ پنل، رک، کیستون و دیگر ملزومات نقش حیاتی دارند؛ چراکه بدون انتخاب دقیق و اصولی این تجهیزات، حتی بهترین تنظیمات نرمافزاری نیز نمیتوانند عملکرد مطلوبی را تضمین کنند.

در این مقاله قصد داریم تا با رویکردی گامبهگام و آموزشی، شما را با مفاهیم پایه، روشهای پیکربندی، و نکات کلیدی مربوط به VLAN و NAT در روترهای سیسکو آشنا سازیم؛ به گونهای که در پایان مطالعه، بتوانید با دانش فنی کامل نسبت به طراحی و پیادهسازی شبکهای کارآمد و پایدار اقدام نمایید.پ

VLAN چیست و چرا استفاده میشود؟

VLAN یا شبکه محلی مجازی (Virtual LAN) یکی از مفاهیم بنیادی در طراحی و مدیریت شبکههای پیشرفته است. در حالت عادی، تمامی دستگاههایی که به یک سوئیچ متصل هستند در یک Broadcast Domain قرار دارند؛ یعنی هر پیام Broadcast که از سوی یکی از دستگاهها ارسال شود، به تمام دستگاههای دیگر در همان دامنه ارسال میگردد. این موضوع علاوه بر ایجاد ترافیک اضافی، میتواند تهدیدی برای امنیت شبکه نیز به شمار رود.

اینجاست که VLAN وارد عمل میشود. با تعریف VLAN، میتوان چندین دامنهی مجزای Broadcast بر روی یک سوئیچ فیزیکی ایجاد کرد. در واقع، VLAN به شما این امکان را میدهد تا چند شبکهی منطقی مستقل را بر بستر یک زیرساخت فیزیکی واحد راهاندازی کنید. تنظیم VLAN و NAT در روتر سیسکو به بیان سادهتر، با استفاده از VLAN، میتوانید یک سازمان را که شامل بخشهایی مثل مالی، منابع انسانی، فروش و پشتیبانی است، به صورت مجازی و بدون نیاز به سختافزار مجزا، از هم تفکیک کنید.شما میتوانید با بهترین قیمت روتر شبکه را در اوج گستران خریداری کنید.

برای درک بهتر این موضوع، تصور کنید که درون یک ساختمان، اتاقهایی مجزا با درهای بسته ایجاد کردهاید، به طوری که تنها افراد خاصی به هر اتاق دسترسی دارند. VLAN نیز دقیقاً چنین کاری را در دنیای شبکه انجام میدهد؛ با استفاده از پیکربندی نرمافزاری، ارتباط میان بخشهای مختلف را مدیریت و کنترل میکند.

از جمله مزایای کلیدی استفاده از VLAN میتوان به موارد زیر اشاره کرد:

-

افزایش امنیت: با جداسازی منطقی کاربران، میتوان دسترسی کاربران یک بخش را به اطلاعات بخش دیگر محدود کرد.

-

کاهش ترافیک غیرضروری: پیامهای Broadcast فقط در محدودهی همان VLAN منتقل میشوند، در نتیجه پهنای باند بهینهتر مصرف میشود.

-

مدیریت سادهتر شبکه: در صورت نیاز به جابجایی کاربران یا دستگاهها، تنها کافیست پورت آنها را به VLAN مناسب اختصاص دهید، بدون نیاز به تغییر فیزیکی کابلکشی.

-

کاهش هزینهها: با بهرهگیری از VLAN، دیگر نیازی به خرید چندین سوئیچ برای جداسازی منطقی شبکه نخواهد بود.

به همین دلیل است که در شبکههای حرفهای و سازمانی، استفاده از VLAN نهتنها رایج بلکه بهنوعی الزامی به حساب میآید. چه در هنگام راهاندازی یک ساختار جدید و چه در زمان بررسی قیمت سوئیچ شبکه برای تهیه تجهیزات مورد نیاز، در نظر گرفتن امکان پیادهسازی VLAN باید بخشی جداییناپذیر از استراتژی طراحی شبکه باشد.

NAT چیست و چه کاربردی دارد؟

NAT یا Network Address Translation یکی از مهمترین فناوریهای مورد استفاده در شبکههای مدرن است که نقشی کلیدی در اتصال شبکههای داخلی به اینترنت ایفا میکند. به زبان ساده، NAT روشی برای ترجمهی آدرسهای IP خصوصی به آدرسهای IP عمومی است؛ بدین معنا که به کمک NAT، دستگاههای داخل شبکه میتوانند بدون نیاز به داشتن آدرس IP عمومی منحصربهفرد، با دنیای بیرون (یعنی اینترنت) ارتباط برقرار کنند.

در شبکههای سازمانی و حتی خانگی، معمولاً از آدرسهای IP خصوصی (مانند 192.168.x.x یا 10.x.x.x) استفاده میشود. این آدرسها در اینترنت قابل مسیریابی نیستند و تنها در محدودهی داخلی شبکه معنا دارند. اما وقتی دستگاهی از داخل شبکه بخواهد به اینترنت دسترسی پیدا کند، روتر با استفاده از مکانیزم NAT، آدرس خصوصی آن را به یک آدرس عمومی ترجمه میکند. سپس، زمانی که پاسخ از اینترنت بازمیگردد، روتر مجدداً آدرس عمومی را به آدرس خصوصی اولیه برمیگرداند تا بستهی اطلاعاتی به دستگاه مربوطه برسد.

به این ترتیب، NAT مانند دروازهای هوشمند بین شبکه داخلی و اینترنت عمل میکند. این فناوری نهتنها امکان اتصال چندین دستگاه داخلی به اینترنت را از طریق یک آدرس IP عمومی فراهم میسازد، بلکه در بسیاری از موارد به افزایش امنیت نیز کمک میکند؛ چرا که دستگاههای داخل شبکه از دید مستقیم اینترنت پنهان میمانند.

برخی از مهمترین کاربردهای NAT عبارتاند از:

-

صرفهجویی در مصرف آدرسهای IP عمومی: با توجه به محدود بودن تعداد آدرسهای IPv4، استفاده از NAT به سازمانها اجازه میدهد تا با یک یا چند IP عمومی، صدها یا هزاران کاربر داخلی را به اینترنت متصل کنند.

-

ایجاد ساختار شبکهای سادهتر: بدون نیاز به اختصاص IP عمومی به هر دستگاه، مدیریت شبکه داخلی آسانتر و مقرونبهصرفهتر میشود.

-

افزایش سطح امنیت: به دلیل پنهان ماندن آدرسهای داخلی، مهاجمان از بیرون شبکه نمیتوانند بهراحتی به دستگاهها دسترسی پیدا کنند.

-

پشتیبانی از سرویسهایی مانند VPN یا VoIP: بسیاری از این سرویسها نیاز به ترجمهی آدرس دارند تا بتوانند در یک بستر ناهمگون عمل کنند.

تنظیم VLAN و NAT در روتر سیسکو ، نقش NAT در روترهای سیسکو بسیار حیاتی است، بهویژه زمانی که شما در حال طراحی یک شبکه گسترده هستید یا به دنبال راهکارهایی برای اتصال امن و پایدار به اینترنت میباشید. در چنین شرایطی، هم انتخاب درست تجهیزات و هم آشنایی دقیق با نحوه پیکربندی NAT از اهمیت بالایی برخوردار است. به همین دلیل، هنگام خرید تجهیزات پسیو شبکه و همچنین تجهیزات اکتیو مانند روتر و فایروال، باید به قابلیت پشتیبانی آنها از NAT توجه ویژهای داشت.

آشنایی با انواع VLAN در سیسکو

در معماری شبکههای مبتنی بر تجهیزات سیسکو، VLAN نقش مهمی در تفکیک منطقی ترافیک و مدیریت ساختار داخلی شبکه ایفا میکند. این فناوری به مدیران شبکه اجازه میدهد تا گروههای مختلفی از کاربران یا دستگاهها را، بدون در نظر گرفتن موقعیت فیزیکی آنها، در یک دامنهی مشترک قرار دهند. در تجهیزات سیسکو، VLAN در قالبهای مختلفی قابل پیادهسازی است که در ادامه به معرفی و بررسی سه نوع رایج آن میپردازیم:

1. Static VLAN (VLAN ایستا)

در حالت VLAN ایستا، تخصیص پورتها به VLANها بهصورت دستی توسط مدیر شبکه انجام میشود. به این معنا که هر پورت از سوئیچ یا روتر بهطور مشخص به یک VLAN خاص تعلق میگیرد و این تنظیمات بهصورت دائمی در حافظه دستگاه ذخیره میشوند.

این نوع VLAN سادهترین و رایجترین روش پیادهسازی در شبکههای سازمانی است، زیرا کنترل کاملی بر روی توپولوژی منطقی شبکه فراهم میسازد. برای مثال، اگر پورت شماره 10 به VLAN 20 اختصاص داده شده باشد، هر دستگاهی که به آن پورت متصل شود، بهصورت خودکار عضوی از VLAN 20 خواهد بود.

مزایا:

-

امنیت بالا از طریق کنترل دقیق دسترسی

-

پیادهسازی آسان در شبکههای کوچک و متوسط

-

سازگاری بالا با تجهیزات پسیو و اکتیو

محدودیتها:

-

عدم انعطافپذیری در جابهجایی کاربران

-

نیاز به پیکربندی مجدد در صورت تغییر مکان فیزیکی دستگاهها

2. Dynamic VLAN (VLAN پویا)

در مدل VLAN پویا، اختصاص کاربران یا دستگاهها به VLANها بهصورت خودکار و براساس اطلاعاتی مانند MAC Address، نام کاربری (Username) یا پروفایل لاگین انجام میشود.تنظیم VLAN و NAT در روتر سیسکو این فرآیند معمولاً از طریق یک سرور مرکزی مانند VMPS (VLAN Management Policy Server) مدیریت میگردد.

با استفاده از این نوع VLAN، هنگامی که یک کاربر وارد شبکه میشود، سوئیچ با مراجعه به پایگاهدادهی مرکزی، VLAN مناسب را برای آن کاربر مشخص و اعمال میکند. این ویژگی بهویژه در شبکههایی با کاربران سیار یا لپتاپهای قابل حمل بسیار مفید است.

مزایا:

-

افزایش انعطافپذیری و پویایی شبکه

-

مناسب برای سازمانهایی با ساختار غیرثابت و متحرک

-

عدم نیاز به تغییر پیکربندی دستی سوئیچها

محدودیتها:

-

نیازمند زیرساخت پیچیدهتر و استفاده از سرور VMPS

-

نیاز به مدیریت و نگهداری دقیق پایگاه داده MAC Addressها

3. Voice VLAN (VLAN صوتی)

Voice VLAN یک نوع ویژه از VLAN است که بهصورت اختصاصی برای ترافیک صوتی در شبکههای مبتنی بر VoIP (Voice over IP) طراحی شده است. در این ساختار، پورتهای سوئیچ به گونهای پیکربندی میشوند که بهطور همزمان بتوانند هم ترافیک داده (Data) و هم ترافیک صوتی (Voice) را پشتیبانی کنند، ولی این دو نوع ترافیک را در VLANهای مجزا نگه میدارند.

Voice VLAN به کیفیت تماسهای صوتی کمک میکند زیرا:

-

اولویتبندی ترافیک صوتی در شبکه فعال میشود (با استفاده از QoS)

-

تأخیر (Delay) و لرزش (Jitter) در ارتباط صوتی به حداقل میرسد

-

ترافیک صوتی از ازدحام ترافیکهای دیگر در امان میماند

مزایا:

-

تضمین کیفیت خدمات صوتی (QoS)

-

جداسازی منطقی و امن ترافیک صوتی

-

مدیریت سادهتر تلفنهای IP

محدودیتها:

-

نیاز به پیکربندی دقیق و سازگاری تجهیزات

-

الزامات خاص در طراحی تجهیزات پسیو شبکه برای VoIP (مانند کابلکشی مناسب برای دستگاههای تلفن IP)

در فرآیند طراحی و پیادهسازی هر کدام از این انواع VLAN، استفاده از تجهیزات مناسب اهمیت بالایی دارد. بنابراین در زمان خرید تجهیزات پسیو شبکه مانند کابلهای CAT6/7، کیستونهای مخصوص VoIP، پچپنل و رک، باید به پشتیبانی آنها از ساختار منطقی شبکه شامل Voice VLAN یا Dynamic VLAN توجه شود. تنظیم VLAN و NAT در روتر سیسکو ، طراحی اصولی به همراه انتخاب تجهیزات باکیفیت، تضمینکننده عملکرد پایدار و قابل اتکای شبکه شما خواهد بود.

مزایای پیادهسازی VLAN در شبکه

استفاده از VLAN در طراحی و مدیریت شبکههای مدرن نهتنها یک انتخاب هوشمندانه، بلکه یک الزام فنی در بسیاری از سازمانها و شرکتهاست. پیادهسازی VLAN مزایای متعددی به همراه دارد که به بهبود امنیت، کارایی و مدیریت منابع شبکه منجر میشود. در ادامه به بررسی مهمترین این مزایا میپردازیم:

1. تفکیک منطقی شبکه

یکی از مهمترین مزایای VLAN، امکان تفکیک منطقی کاربران و بخشهای مختلف سازمان است، بدون اینکه نیاز به ایجاد زیرساخت فیزیکی مجزا مانند کابلکشی جداگانه یا استفاده از سوئیچهای متعدد باشد.

برای مثال، میتوان کاربران بخش مالی را از کاربران بخش فروش، منابع انسانی یا IT جدا کرد و به هرکدام VLAN مخصوص اختصاص داد. این تفکیک باعث میشود که هر گروه تنها به منابع مورد نیاز خود دسترسی داشته باشد و ترافیک داخلی آنها نیز از دیگر بخشها جدا باقی بماند.

این موضوع نهتنها در ساختارهای بزرگ و پیچیده سازمانی، بلکه حتی در شبکههای کوچکتر نیز موجب نظم، کنترل و سهولت در مدیریت شبکه میشود.

2. افزایش امنیت شبکه

وقتی بخشهای مختلف شبکه در VLANهای جداگانه قرار میگیرند، عملاً هر VLAN به یک Broadcast Domain مستقل تبدیل میشود. این جداسازی باعث میشود که ترافیک ناخواسته یا مخرب از یک بخش نتواند به راحتی به سایر بخشها دسترسی یابد.

در نتیجه، احتمال نفوذ، استراق سمع، شنود دادهها یا حملات سایبری از طریق نقاط آسیبپذیر شبکه کاهش مییابد. این ویژگی بهخصوص در سازمانهایی که اطلاعات حساس مالی یا شخصی نگهداری میشود، بسیار حیاتی است.

همچنین با استفاده از قابلیتهای امنیتی پیشرفته روترهای حرفهای، مانند روترهای برند سیسکو، میتوان سیاستهای فایروال، ACL (Access Control List) و بررسیهای ترافیک بین VLANها را پیادهسازی کرد. به همین دلیل، خرید روتر سیسکو برای سازمانهایی که نیازمند امنیت بالا هستند، یک انتخاب حرفهای و قابل اعتماد خواهد بود.

3. بهینهسازی عملکرد شبکه

یکی از مشکلات رایج در شبکههای بزرگ، حجم بالای ترافیک غیرضروری (Broadcast و Multicast) است که میتواند پهنای باند شبکه را اشغال کرده و باعث افت عملکرد شود. با پیادهسازی VLAN، میتوان این ترافیک را به بخشهای مربوطه محدود کرد و مانع از انتشار بیرویه آن در کل شبکه شد.

این موضوع باعث میشود:

-

سرعت انتقال دادهها افزایش یابد

-

بار پردازشی سوئیچها و روترها کاهش پیدا کند

-

کیفیت ارتباط در سرویسهایی مانند VoIP، کنفرانسهای ویدیویی یا انتقال فایلهای حجیم بهبود یابد

همچنین، VLAN این امکان را فراهم میکند که مدیریت منابع و ترافیک شبکه بهصورت دقیقتر و هوشمندانهتری انجام شود. برای مثال، میتوان اولویتبندی ترافیک را برای VLANهای خاص فعال کرد، مانند اختصاص پهنای باند بیشتر به VLAN مربوط به تیم پشتیبانی یا مرکز تماس.

در نهایت باید توجه داشت که بهرهگیری از مزایای VLAN، زمانی به حداکثر میرسد که زیرساخت سختافزاری شبکه نیز توانایی پشتیبانی از این قابلیت را داشته باشد. تنظیم VLAN و NAT در روتر سیسکو ، در این میان، خرید روتر سیسکو به دلیل پشتیبانی کامل از پروتکلهای VLAN، امکانات امنیتی گسترده، و قابلیتهای مدیریتی پیشرفته، راهکاری مطمئن برای شرکتها و سازمانهایی است که به دنبال شبکهای پایدار، ایمن و انعطافپذیر هستند.

اگر زمان کافی برای مطالعه این مقاله ندارید، نگران نباشید!

ما فایل پیدیاف این مقاله را برای شما آماده کردهایم تا بتوانید در فرصت مناسب آن را مطالعه کنید.

مراحل اولیه تنظیم VLAN در روتر سیسکو

اتصال به روتر از طریق کنسول

ابتدا با کابل کنسول به روتر متصل شوید و از نرمافزارهایی مانند PuTTY استفاده کنید.

ورود به محیط پیکربندی (Configuration Mode)

تعریف VLAN جدید

اختصاص پورت به VLAN

آموزش تصویری تنظیم VLAN در روتر سیسکو

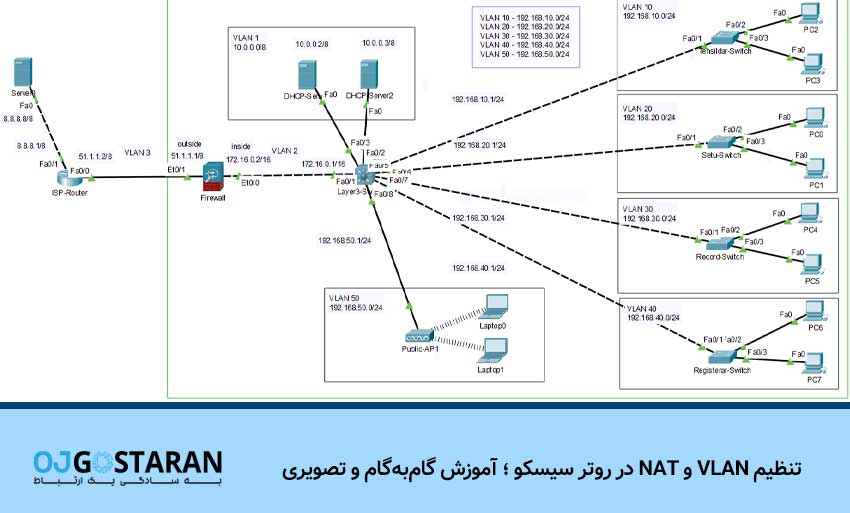

یکی از گامهای کلیدی در طراحی و پیادهسازی شبکههای ساختارمند و حرفهای، راهاندازی VLAN بر روی تجهیزات سیسکو است. برای این منظور، استفاده از ابزارهای شبیهسازی نظیر Cisco Packet Tracer بهشدت توصیه میشود؛ چرا که به شما این امکان را میدهد بدون نیاز به تجهیزات فیزیکی، مراحل پیکربندی را بهصورت عملی تمرین کنید.

برای شروع، کافیست یک سناریوی ساده طراحی کنید؛ بهعنوان مثال، دو سوئیچ و یک روتر را به هم متصل کرده و چند دستگاه (PC) به پورتهای مختلف متصل کنید. سپس میتوانید مراحل زیر را به ترتیب اجرا کنید:

-

تعریف VLAN در سوئیچها

با دستورvlan [شماره]و سپس اختصاص نام، VLANهای موردنظر را تعریف کنید. -

اختصاص VLAN به پورتها

وارد تنظیمات هر پورت شوید و با دستورswitchport access vlan [شماره VLAN]، پورت را به VLAN مشخص اختصاص دهید. -

فعالسازی Trunk بین سوئیچ و روتر

پورت بین سوئیچ و روتر را به حالت trunk تنظیم کنید تا امکان عبور چندین VLAN از آن فراهم شود. -

پیکربندی Subinterface در روتر سیسکو

در روتر باید برای هر VLAN یک Subinterface تعریف کنید (مثلاً:FastEthernet0/0.10برای VLAN 10). سپس با دستورencapsulation dot1Q 10شناسه VLAN را تعیین کرده و با دستورip addressآدرس IP به آن اختصاص دهید. -

تست اتصال بین دستگاهها

حالا میتوانید با دستورpingیا سایر ابزارها، ارتباط بین کلاینتهایی که در VLANهای مختلف قرار دارند را بررسی کنید.

این مراحل به شما کمک میکند تا درک عملی عمیقی از عملکرد VLAN در محیط سیسکو داشته باشید و در پروژههای واقعی، با اطمینان پیکربندیهای مشابه را اجرا کنید.

آشنایی با NAT و انواع آن

در شبکههای امروزی، بهویژه هنگام اتصال شبکه داخلی به اینترنت، وجود مکانیزمی برای ترجمه آدرسهای IP خصوصی به آدرسهای عمومی ضروری است. تنظیم VLAN و NAT در روتر سیسکو ، این وظیفه را NAT (Network Address Translation) برعهده دارد. NAT یکی از اجزای کلیدی روترهای سیسکو است که بهدرستی پیکربندی شود، نقش دروازهی ارتباطی بین شبکه داخلی و دنیای خارج را ایفا میکند.

انواع NAT شامل موارد زیر است:

1. Static NAT

در این روش، برای هر دستگاه داخلی یک آدرس IP عمومی خاص و ثابت در نظر گرفته میشود. این نوع NAT معمولاً برای سرورهایی استفاده میشود که نیاز به دسترسی مداوم از خارج دارند؛ مانند وبسرور، سرور ایمیل یا دوربینهای نظارتی.

مثال:

این خط کد مشخص میکند که آدرس داخلی 192.168.1.10 همیشه به آدرس عمومی 80.80.80.10 ترجمه شود.

2. Dynamic NAT

در Dynamic NAT، مجموعهای از آدرسهای عمومی (Pool) در اختیار روتر قرار میگیرد و بهصورت پویا به کاربران داخلی اختصاص داده میشود. این روش زمانی کاربرد دارد که تعداد IP عمومی محدود باشد ولی کاربران زیادی به اینترنت متصل میشوند.

مثال:

در این مثال، هر کاربر داخلی که در Access List شماره ۱ باشد، از این Pool برای اتصال به اینترنت استفاده میکند.

3. PAT (Port Address Translation) یا NAT Overload

این روش محبوبترین و رایجترین نوع NAT در شبکههای خانگی و اداری است. در PAT، تنها یک آدرس عمومی برای تمام کاربران داخلی استفاده میشود، اما به کمک پورتهای مجزا، روتر میتواند ترافیک را بهدرستی بین کاربران مختلف هدایت کند.

مثال:

در این خط فرمان، کاربران داخلی از آدرس IP موجود روی اینترفیس FastEthernet0/0 برای اتصال به اینترنت استفاده میکنند، و روتر با ترکیب آدرس IP و شماره پورت، هر اتصال را ردیابی و مدیریت میکند.

مزیت اصلی PAT این است که امکان استفاده چندین کاربر از یک IP عمومی را فراهم میکند، که در شرایطی که آدرسهای عمومی محدود هستند، بسیار کارآمد است.

در مجموع، آشنایی با انواع NAT و نحوه پیادهسازی آن بر روی روتر سیسکو، یکی از مهمترین مهارتهای لازم برای مدیران شبکه و متخصصان IT است. این دانش به شما کمک میکند تا کنترل دقیقی بر جریان دادهها داشته باشید و با بهرهگیری بهینه از منابع شبکه، عملکرد و امنیت سیستمهای خود را بهبود ببخشید.

مراحل پیادهسازی NAT در روتر سیسکو

تعریف آدرسهای داخلی و خارجی

تنظیم Access List

اعمال ترجمه آدرسها روی اینترفیس

ترکیب VLAN و NAT در یک سناریوی عملی

برای درک عمیقتر مفهوم VLAN و NAT در روترهای سیسکو، بررسی یک سناریوی عملی و واقعی میتواند بسیار مفید و آموزنده باشد. ترکیب این دو قابلیت نهتنها به تفکیک منطقی شبکه داخلی کمک میکند، بلکه ارتباط ایمن و کنترلشدهای با شبکه خارجی (اینترنت) برقرار میسازد. این نوع پیکربندی در سازمانهایی که به دنبال مدیریت هوشمندانه منابع شبکه و بهینهسازی امنیت هستند، اهمیت دوچندانی دارد.

طراحی سناریو: سازمان با دو بخش مجزا و دسترسی به اینترنت

فرض کنید یک سازمان متوسط دارید که شامل دو بخش کلیدی است:

-

واحد فروش (Sales) در VLAN 10

-

واحد حسابداری (Finance) در VLAN 20

هر دو بخش باید به اینترنت دسترسی داشته باشند، اما بهصورت جداگانه و بدون تداخل اطلاعات. در این سناریو، VLAN برای جداسازی داخلی و NAT برای ترجمه آدرسهای داخلی به آدرسهای عمومی استفاده خواهد شد.

پیکربندی مرحله به مرحله ترکیب VLAN و NAT

۱. تعریف VLANها در سوئیچ

در گام اول، باید VLANها را در سوئیچ تعریف کنید:

۲. اختصاص پورتها به VLAN مناسب

هر پورت سوئیچ که به دستگاه خاصی متصل است باید به VLAN مربوطه اختصاص یابد:

۳. تنظیم Trunk بین سوئیچ و روتر سیسکو

برای عبور ترافیک VLANها از سوئیچ به روتر:

۴. ایجاد Subinterface در روتر برای هر VLAN

روتر باید برای هر VLAN یک Subinterface داشته باشد:

۵. تعریف Access List برای NAT

Access List برای تعیین IPهایی که باید NAT شوند:

۶. تعریف NAT و تنظیم اینترفیس داخلی و خارجی

تست نهایی اتصال

برای اطمینان از صحت عملکرد، از دستورات زیر استفاده کنید:

-

ping از یک کلاینت در VLAN 10 یا 20 به آدرس اینترنتی (مثلاً 8.8.8.8)

-

traceroute برای بررسی مسیر عبور بستهها

-

show ip nat translations برای مشاهده ترجمه آدرسها

-

show running-config جهت بررسی تنظیمات فعلی

نکات مهم در پیکربندی VLAN و NAT

بررسی جدول مسیریابی (Routing Table)

همیشه با دستور show ip route از صحت مسیرها مطمئن شوید. اطمینان از وجود مسیر پیشفرض (Default Route) برای اینترنت حیاتی است:

توجه به تداخل IP و استفاده صحیح از Subnetها

استفاده از Subnetهای مناسب مثل 192.168.10.0/24 و 192.168.20.0/24 کمک میکند تا بدون تداخل، هر VLAN فضای آدرسدهی اختصاصی خود را داشته باشد.

اهمیت تست و مانیتورینگ مداوم

پس از پایان پیکربندی، فراموش نکنید که مرتباً شبکه را بررسی و پایش کنید. دستوراتی مانند:

-

show ip nat statisticsبرای مشاهده میزان ترجمه آدرسها -

show interfacesبرای بررسی وضعیت فیزیکی اینترفیسها -

debug ip natبرای عیبیابی در لحظه

همهی این موارد به شما کمک میکنند تا شبکهای پایدار، امن و عملکردی داشته باشید.

در نهایت، پیادهسازی دقیق VLAN و NAT در روترهای سیسکو به شما این امکان را میدهد تا یک شبکه کاملاً تفکیکشده، ایمن و در عین حال متصل به اینترنت داشته باشید. اگر در حال راهاندازی شبکهای حرفهای هستید یا قصد خرید تجهیزات پسیو شبکه یا خرید روتر سیسکو دارید، در نظر داشته باشید که زیرساخت مناسب گام اول موفقیت در مدیریت شبکههای مدرن است.

نتیجهگیری

تنظیم VLAN و NAT در روتر سیسکو نه تنها باعث امنیت و کارایی بیشتر شبکه میشود، بلکه انعطافپذیری فوقالعادهای در مدیریت کاربران و منابع فراهم میآورد. با یادگیری و پیادهسازی صحیح این دو مفهوم، میتوانید شبکهای پایدار، امن و قابل توسعه ایجاد کنید.

سوالات متداول

1. آیا VLAN فقط مخصوص سوئیچ است یا در روتر هم کاربرد دارد؟

خیر، VLAN در روترهای لایه ۳ نیز کاربرد دارد و برای مسیریابی بین VLANها مورد استفاده قرار میگیرد.

2. آیا میتوان از NAT برای هر VLAN بهصورت جداگانه استفاده کرد؟

بله، با استفاده از Access List و NAT Overload میتوان برای هر VLAN بهصورت جدا NAT تعریف کرد.

3. بهترین روش تست NAT در روتر چیست؟

استفاده از دستور show ip nat translations و انجام ping از دستگاه داخلی به آدرس بیرونی بهترین راه تست است.

4. تفاوت Static NAT و PAT چیست؟

در Static NAT هر IP داخلی به یک IP خارجی خاص متصل میشود، اما در PAT چند IP داخلی با یک IP خارجی و پورتهای مختلف ترجمه میشوند.

5. در صورت بروز مشکل در VLAN، از کجا شروع به عیبیابی کنیم؟

از بررسی پورتهای VLAN و چک کردن تنظیمات با دستور show vlan brief و بررسی interface status شروع کنید.